公共Wi-Fi暗藏危机:从7年监禁案看企业安全通讯建设

近期,一起引发国际关注的网络安全案件与一则来自官方的严肃警示,为企业敲响了双重警钟。

澳大利亚一男子因在航班及机场设置伪造Wi-Fi热点,窃取大量用户隐私数据,被判处7年零4个月监禁。几乎同时,中国国家安全部公开发文,详解“无线热点不能随意蹭”背后的国家级安全风险。这两起事件共同指向一个严峻现实:公共网络环境已成为企业数据安全的外部薄弱环节,员工的一次随意连接,都可能让公司敏感信息、商业机密暴露于无形的风险之中。

对于企业而言,风险防范已不能仅停留在对员工的安全教育上。构建不依赖于外部网络环境的、内生于业务流程的安全通讯与协作能力,才是应对这类“无边界”威胁的根本之道。

01 事件复盘:高空中的“数字陷阱”

一家航空公司的工作人员在航班上检测到了一个异常的Wi-Fi网络信号,这个信号看起来与航空公司提供的合法Wi-Fi几乎一样,但又有些不对劲,工作人员随即上报。

据调查,一名44岁的澳大利亚男子Michael Clapsis使用一种名为“Wi-Fi菠萝”的便携式设备,在机场和航班上,伪造与合法公共Wi-Fi完全相同的热点。当乘客的设备搜索Wi-Fi时,Clapsis的设备会主动“邀请”设备连接到他的假网络上。

一旦连接成功,乘客的浏览器会被重定向到高度仿真的虚假登录页面,要求输入邮箱或社交媒体密码来“验证身份”。实际上,用户输入的每一个密码都直接落入了攻击者手中。

更令人震惊的是,嫌疑人具备反侦察意识。他利用其IT管理权限,非法监控警方与雇主之间的调查通信,企图掌握调查动向,并试图远程销毁证据。

02 风险解析:国家安全部揭示的三重威胁

国家安全部最近的警示,系统性地揭示了公共Wi-Fi面临的三重主要风险。

恶意Wi-Fi窃密是最直接的威胁。境外间谍情报机关在特定区域设置恶意Wi-Fi,专门针对公职人员和涉密人员。一旦连接,设备内的敏感信息、通讯录和邮件往来都可能被全程监控。这种威胁同样适用于企业商业机密的保护。

网络攻击跳板是第二层风险。不安全的公共Wi-Fi是黑客攻击企业网络的重要渠道。员工设备在连接后,可能被暗中植入恶意程序,在不知情的情况下成为攻击企业内部网络的“跳板”。

认知操纵与数据画像则构成第三层隐患。攻击者通过收集用户在公共Wi-Fi上的行为数据,可以构建精准的用户画像,识别群体倾向,并用于投放定制化的虚假信息。

03 防范指南:构建从意识到工具的纵深防线

面对威胁,企业需建立“人员意识+技术工具”的纵深防护体系。

▍员工层面:筑牢个人安全习惯

关闭自动连接:在公共场所,首先关闭设备的“自动连接Wi-Fi”功能。

强制使用加密通道:在必须使用公共Wi-Fi时,规定务必全程开启VPN,对流量进行端到端加密。这是防止中间人窃听的底线要求。

执行用后即忘:使用完公共网络后,应在设备设置中选择“忘记此网络”。

严禁敏感操作:明确禁止在公共Wi-Fi下登录公司系统、访问内网、进行商务沟通或传输敏感文件。

▍企业层面:提供可信赖的安全基础设施

个人谨慎存在极限,企业必须提供能够消除风险的技术基础。

制定与执行严格的安全策略:明确规范公共网络的使用场景,并将安全工具的使用纳入制度。

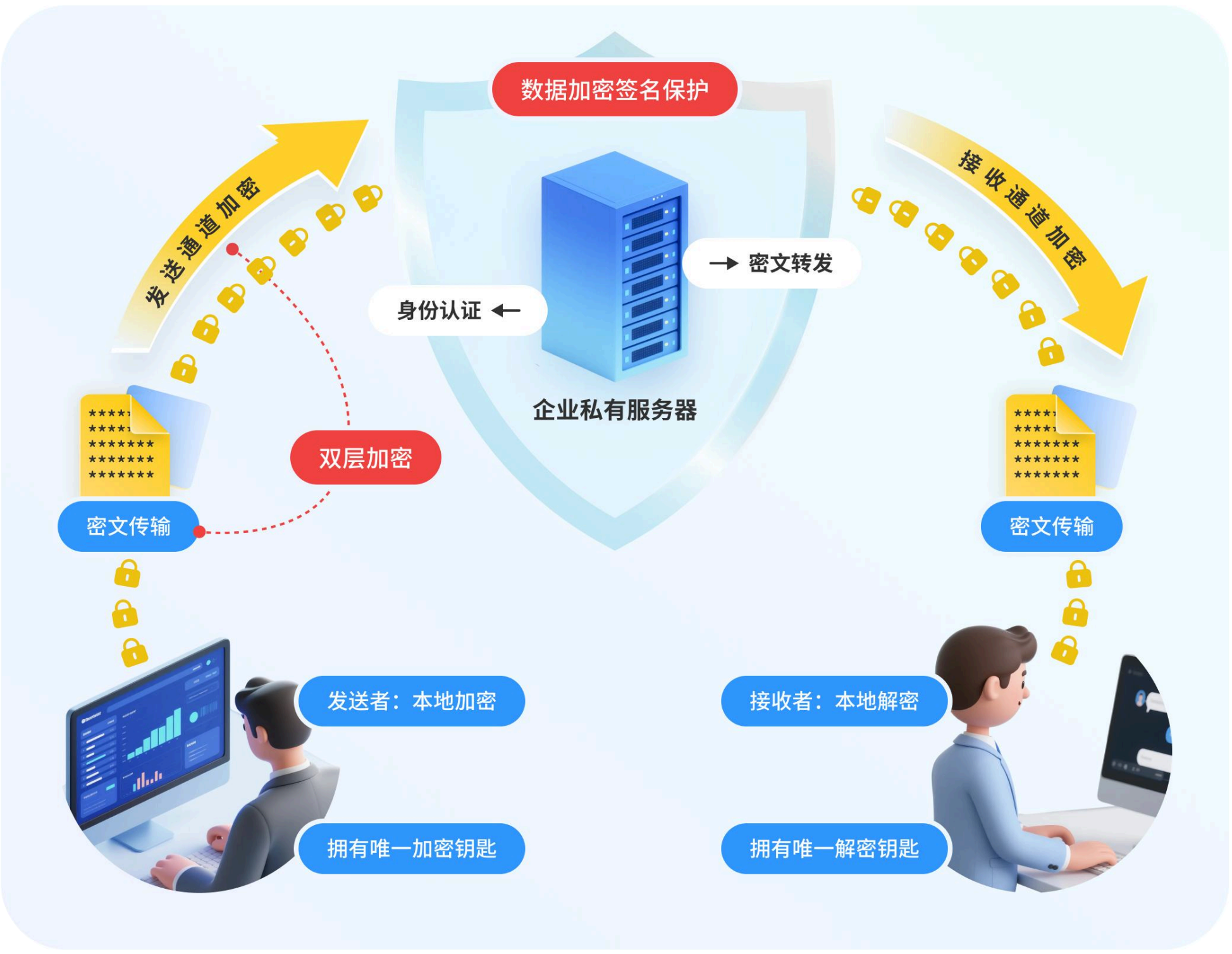

部署不依赖外部环境的安全通讯工具:为远程及移动办公提供默认加密的通讯平台。例如,吱吱通过全链路加密技术,确保所有工作沟通在发出前即被加密,即便在公共Wi-Fi中被截获也无法破解,从根本上解决了通信内容的泄露风险。

实施精细化的内部权限治理:针对澳大利亚案件中暴露的“内鬼”风险,企业必须遵循 “最小必要”原则分配权限,并将管理、审计与执行权限分离。借助吱吱等平台完整的操作日志审计功能,企业可以对所有敏感操作进行记录与定期审查,让权限滥用无处遁形。

开展持续的安全意识培训:定期教育员工识别网络威胁,将安全规范转化为肌肉记忆。

04 从被动防御到“主动免疫”,构建内生安全能力

公共Wi-Fi安全事件揭示的深层矛盾在于:企业的业务已无边界,而传统安全手段仍有边界。

真正的解决方案,是从依赖员工警惕性的“被动防御”,转向内嵌于工作流程的 “主动免疫” 。

吱吱企业安全通讯平台致力于成为这样的基础设施。它不只提供加密、私有化部署或权限管控等单点功能,更通过体系化设计,为企业构建一个独立于不可控外部环境、自主可控的安全协作空间。在这里,安全是默认状态,让企业能够安心拓展业务的每一处边界。

面对无处不在的网络风险,拥有在风险中依然安然运作的能力,才是现代企业的核心竞争力。